模拟器里frida的简单学习

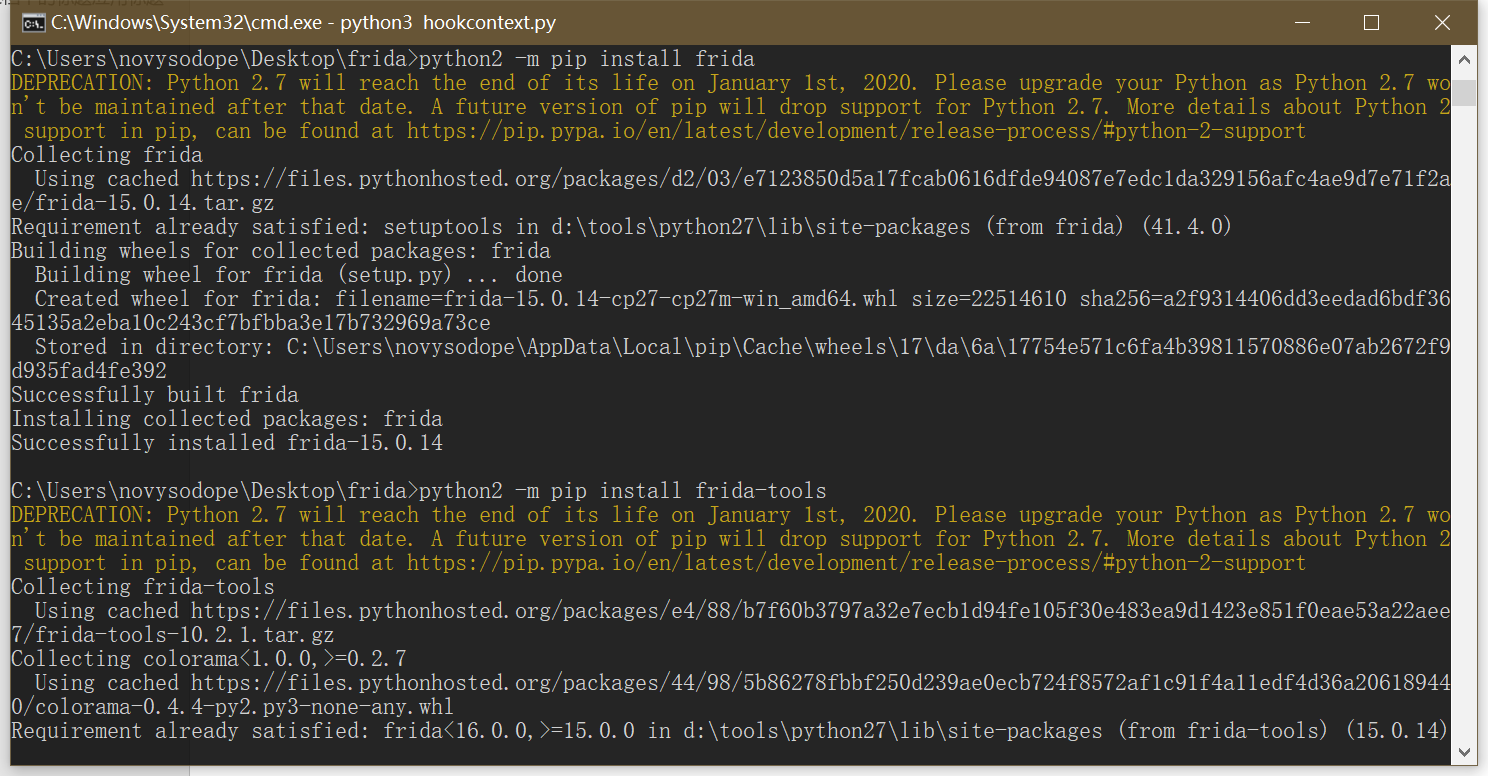

一、Frida安装

pip install frida

pip install frida-tools

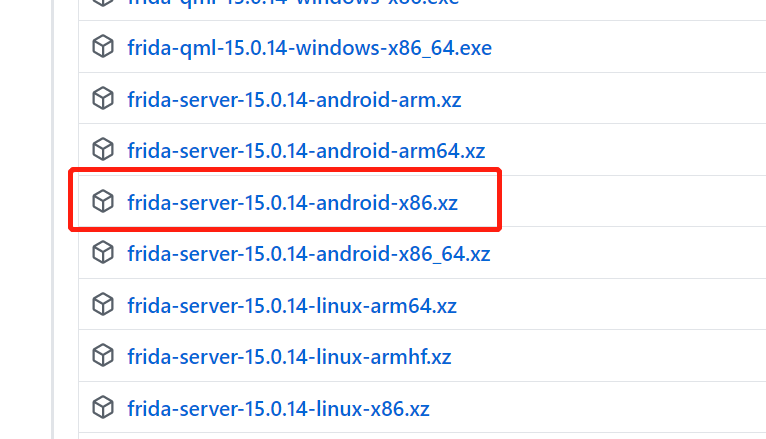

模拟器使用雷电模拟器,下载对应内核架构版本frida-server安装到模拟器

https://github.com/frida/frida/releases

我的是i686对应的是32位所以下载32位的版本(也可以开启模拟器使用adb shell进去后执行cat /proc/cpuinfo查看版本,看不到就下载一个检测硬件的检测)

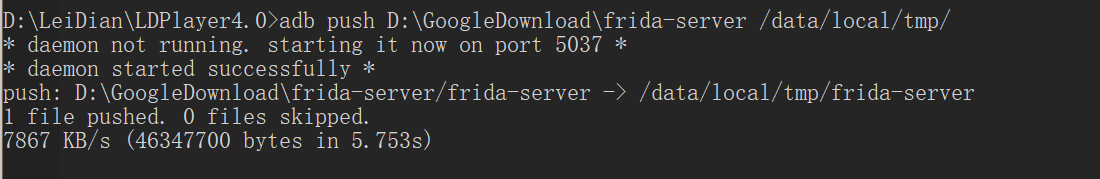

下载完后解压,执行命令将文件移到手机里adb push 解压目录 /data/local/tmp/

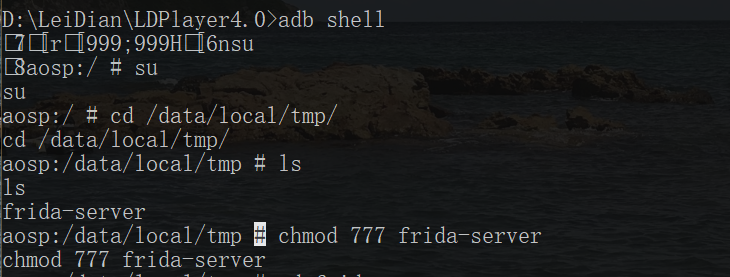

然后adb shell连接手机,依次执行以下命令

1 | |

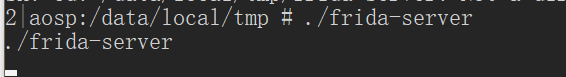

./frida-server #开启frida-server

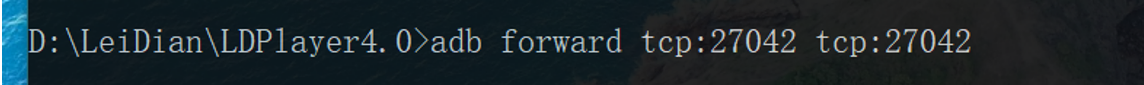

查看是否成功:另起一个cmd,转发端口adb forward tcp:27042 tcp:27042

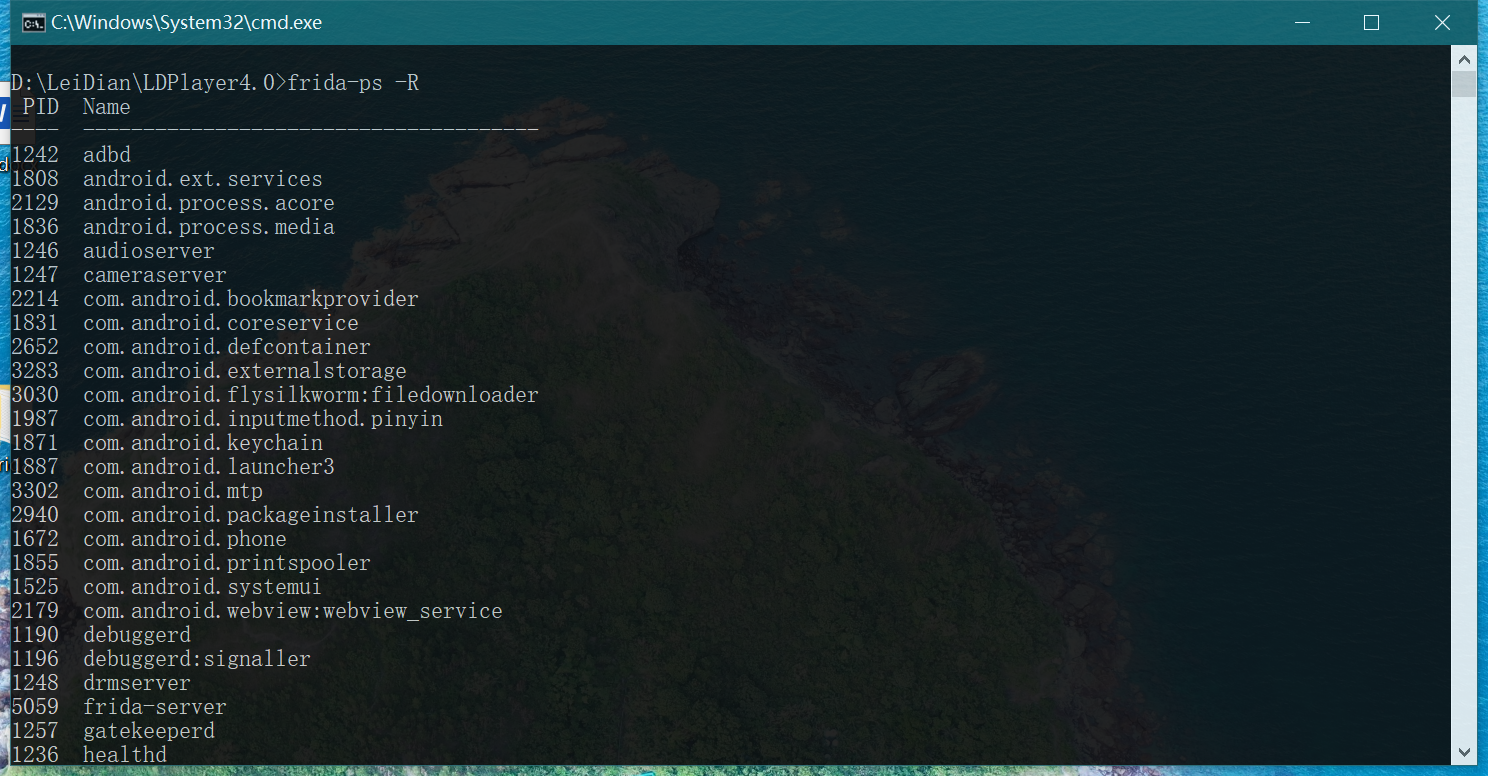

执行frida-ps -R就会列出设备里的所有进程,代表frida已经部署成功了

二、hook测试

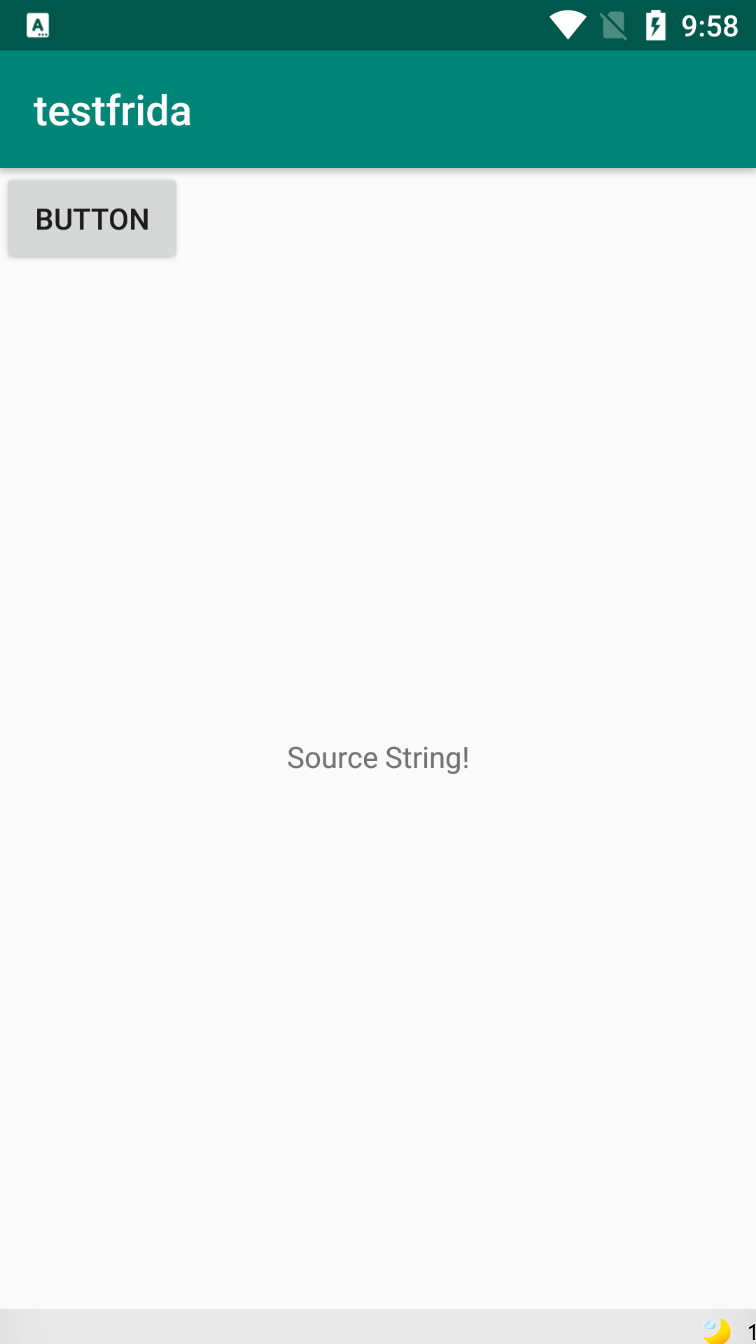

模拟器安装一个测试app运行

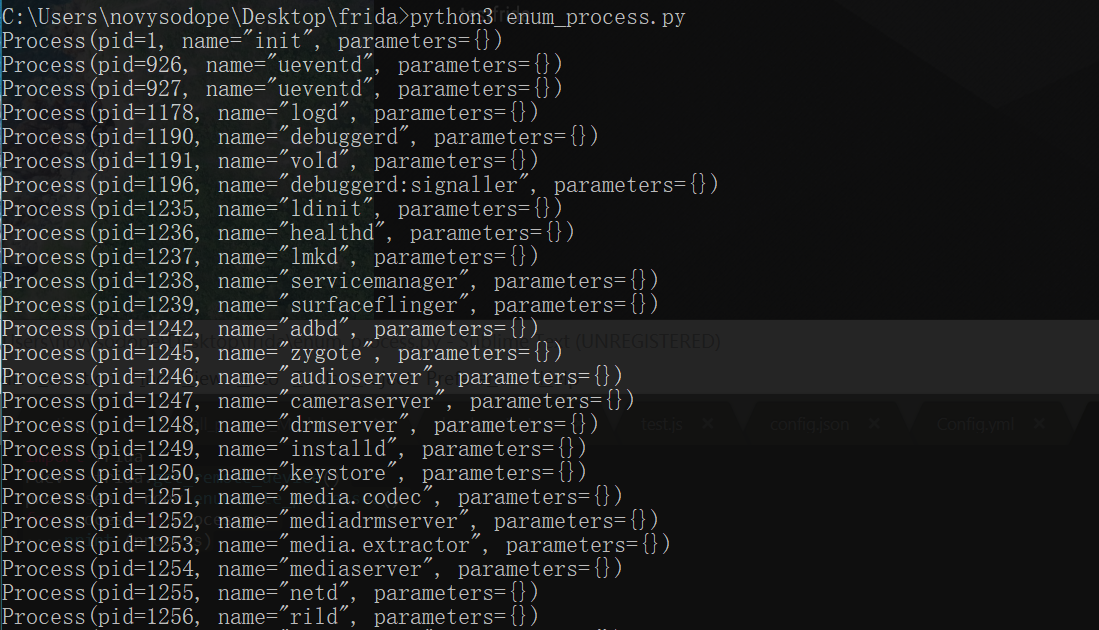

运行python脚本得到android手机当前最前端Activity所在的进程(最新运行的app的进程):

1 | |

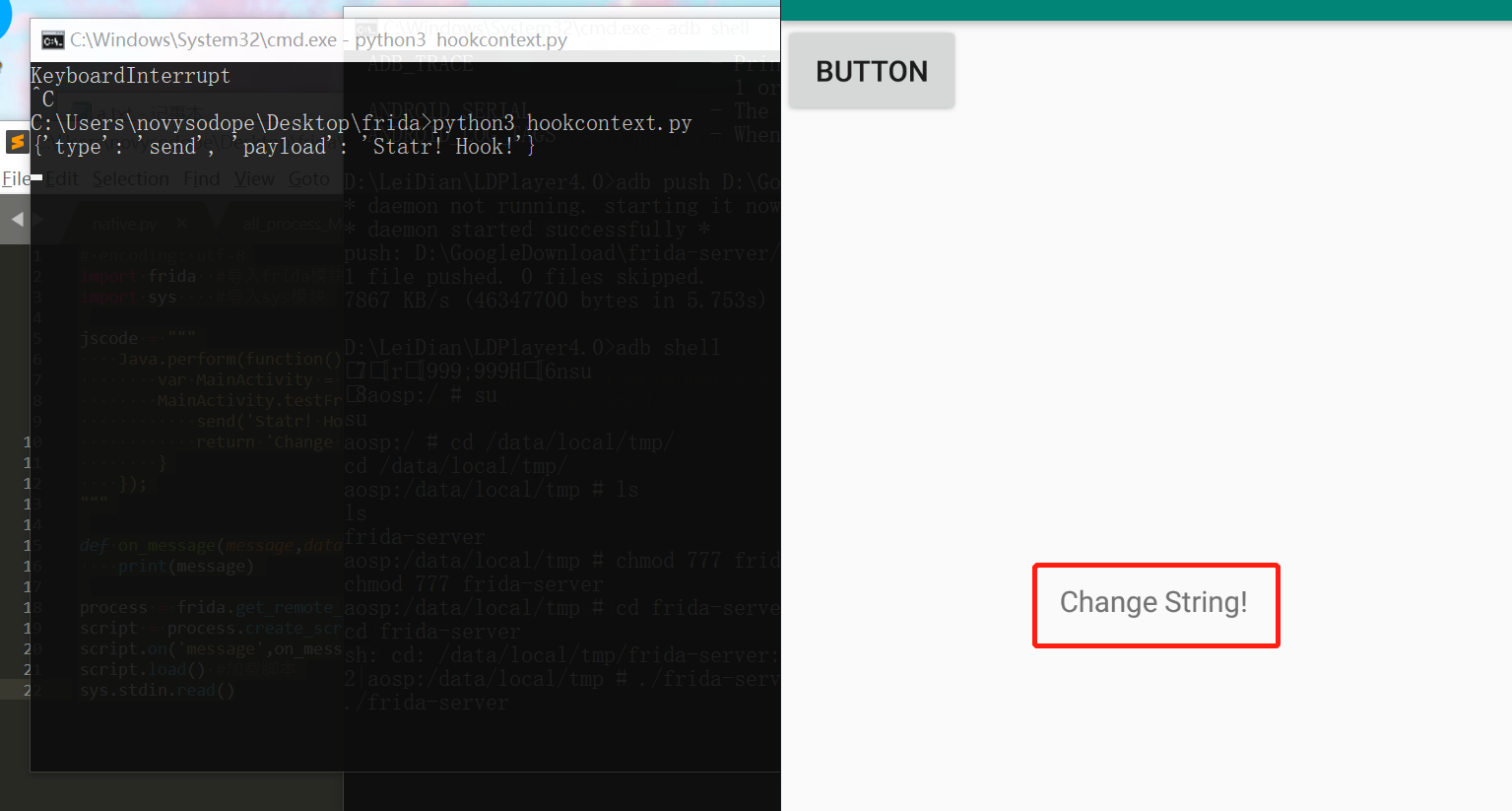

hook android的java层函数,开始尝试劫持:

原app(点击按钮提示“source string!”)

运行脚本劫持内容:

1 | |

其中jscode为js实现,具体看官方文档

https://frida.re/docs/quickstart/

以后每次启动都要执行

1 | |

hook密钥

推荐工具inspeckage

参考

[1] https://www.jianshu.com/p/9731185d33aa

声明:

本文章用于学习交流,严禁用于非法操作,出现后果一切自行承担,阅读此文章表示你已同意本声明。

Disclaimer:

This article is for study and communication. It is strictly forbidden to use it for illegal operations. All consequences shall be borne by yourself. Reading this article means that you have agreed to this statement.